昨日投稿した「VVVウィルス」の件、時間が経って情報が整理されてきたことでその正体とどれくらいの危険性をはらむウィルスなのかが徐々に見えてきました。話題になった時はものすごい勢いで広まり、さながらアウトブレイクかバイオハザードか、みたいな雰囲気がありましたが……意外とそうでもなさそうです。(現時点では)

結論から言うとFlashのアップデートをきちんとしておいた上で、flashを「確認あり実行」にしておけばある程度の対策になるようです。

VVVウィルスの正体は「TeslaCrypt」の可能性が高い

まずVVVウィルスの正体ですがハフィントン・ポスト日本語版の記事によると「TeslaCrypt」というランサムウェアの一種とされています。TeslaCryptの新バージョンは暗号化されたファイルに「.VVV」の拡張子をつけた上で暗号化を」すると書かれています。これはTwitterで拡散された多くの情報と一致します。

.VVVが付いてしまったファイルの復旧方法については「バックアップをとっておくか、身代金を払うこと」とありますので、ツールで一発復旧というのは無理なようです。

TeslaCryptの一種ということは、新バージョンであったとしても既存のTeslaCrypt対策がそれなりに有効であると考えられます。

TeslaCryptであればAndroidやiOS、MacOSは感染しない(今のところ)

VVVウィルスがTeslaCryptの一種だとすれば、AndroidやiOS、MacOSはウィルスの感染プログラムが実行できない環境なので感染しません。(そもそもAndroidやiOSは感染の主要ルートのflashが動かないものが大半)もちろんガラケーもです。

ただし「今のところ」という点はご注意ください。

flashプラグインのアップデートと「確認して実行する」ように設定することが対策に(今のところ)

ウィルス感染の経路ですが、2015年3月時点の情報では「ネット上に不正なプログラムを仕込んだflashムービーが不可視属性で配置され、これがユーザーに見えない形で実行されることで感染する」とあります。

このflashムービーの脆弱性については今年の11月のアップデートですでに修正されていますので、flashプレイヤーのプラグイン(Google Chromeの場合はプラグインがブラウザに含まれているのでChromeブラウザ自体)をアップデートするだけでも大きな対策になります。

また、昨日のエントリーでもご紹介したようにflashの実行を「確認有り」にするだけでも効果が期待できます。(flashが確認無しでは実行されない=ドライブバイダウンロードが含まれるflashも自動実行されない)

なお、flashプレイヤーのプラグインは脆弱性の問題が多発しており、修正対応前に同様の攻撃に使われることが非常に多いため、今のTeslaCryptには有効であったとしても今後出てくる同種のウィルスには有効でない可能性がありますので、最新版を使った上で確認あり実行にするのが理想です。

既存のTeslaCryptに対しては対策がある程度行われている

TeslaCryptへの対策はある程度行われているようです。TeslaCryptのドライブバイダウンロードは文字通りウィルスを特定のサーバーから自動でダウンロードして実行する作りになっていますが、その格納先からのウィルスの流入を遮断することができれば感染は防げます。

セキュリティベンダーはデータベースに登録されている不正なサイトにアクセスしてファイルをダウンロードしようとすると、その通信自体を遮断し、ウィルスへの感染を防ぐ動作をします。

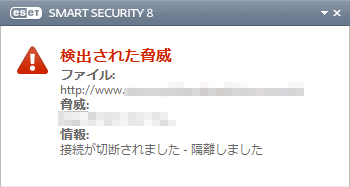

ESET SMART SECURITYで通信を遮断した時のメッセージサンプル

セキュリティソフトのデータベースに怪しいサイトが登録されていることが前提になりますが、ドライブバイダウンロードによる感染を事前に防止してくれます。

最近のセキュリティソフトはこういった通信モニタ機能を搭載しているものが増えていますので、きちんとデータベースを最新に更新し、運用することでリスクを抑えることができます。

flashをオフにしてセキュリティソフトを入れれば安全……なわけではない

flash広告を表示しないように設定してあっても、セキュリティソフトで不正なファイルのダウンロードを遮断したとしても、この措置はあくまでウィルスが入ってくる入口を閉じただけに過ぎません。

ウィルスの感染ルートは怪しげなメールの添付ファイルを開いてしまったり、USBメモリなどにウィルスが含まれていて、Windowsの設定で自動実行になっている場合に勝手に実行されて感染してしまう、といったflash以外の経路も考えられます。

「仕事でやり取りするUSBメモリから感染とかありえない」という人もいるかもしれません。しかし、隣の席の人のUSBメモリを借りてデータをやりとりすることがある方、その隣の人のflashプラグインが最新版だと言い切れますか?セキュリティソフトがインストールされていると断言できますか?

意外とウイルス感染はこういったメディア経由のものも増えてきているのが現状です。

ウィルス対策を始めとしたセキュリティ対策はIPA 情報処理推進機構のページにわかりやすく説明されたpdfがありますので、こちらを見ておくのがいいでしょう。もちろんpdfを見るときはAdobe Acrobat Reader DCを最新版にしておくことをお忘れなく。